¿Qué es el cripto-ransomware? Una guía rápida

Una guía rápida sobre el cripto-ransomware: qué es, cómo funciona, qué sucede cuando su computadora está infectada y qué puede hacer para proteger su computadora. …

Una guía rápida sobre el cripto-ransomware: qué es, cómo funciona, qué sucede cuando su computadora está infectada y qué puede hacer para proteger su computadora. …

Algunos piratas informáticos confían en explotar las vulnerabilidades humanas en lugar de las tecnológicas; descubra cómo protegerse de la “ingeniería social”. Resumen Las técnicas de …

Los ataques de ingeniería social generalmente utilizan alguna forma de manipulación social que produce emociones intensificadas; exploramos cómo identificarlas y contrarrestarlas. Resumen Los ciberataques, desde …

La auditoría de los contratos inteligentes es fundamental para establecer la confianza en su confiabilidad y las dApps asociadas, los proyectos de blockchain y un …

Los contratos inteligentes se utilizan en proyectos de blockchain y criptomonedas para facilitar el desarrollo de software y otras transacciones en línea. También pueden ser …

Un ataque de intercambio de SIM ocurre cuando un mal actor tiene la información de su tarjeta SIM transferida desde su teléfono al de ellos. …

El control personal sobre nuestras personas en línea ha dado lugar a la filosofía de la identidad soberana (SSI). En esencia, una persona que tiene …

Si bien cualquiera puede enviar transacciones a la clave pública, necesita la clave privada para “desbloquearlas” y demostrar que es el propietario de la criptomoneda …

Aunque es bastante intuitivo, enviar y recibir bitcoins y criptomonedas es diferente a usar una tarjeta de crédito, Venmo o PayPal para transferir fondos. Pero …

La mayoría de las criptomonedas tienen un par de claves públicas y privadas que se utilizan para facilitar las transacciones entre pares. Aunque ambos funcionan …

Seguir las mejores prácticas de seguridad de contraseñas ayudará a reducir la exposición de sus cuentas de criptomonedas a ataques, robos y otras actividades maliciosas. …

Los tres tipos más comunes de estafas criptográficas y cómo protegerse de ellas. Resumen A medida que las criptomonedas continúan creciendo en popularidad, la comunidad …

Aquí discutimos las banderas rojas, algunos ejemplos históricos de criptomonedas falsas y consejos para ayudarlo a reconocer proyectos criptográficos legítimos. Resumen Hoy en día, se …

Cada ciberataque en un intercambio de criptomonedas genera información importante que ayuda a proteger el ecosistema criptográfico del futuro. Resumen Los intercambios de criptomonedas le …

No se deje engañar por una estafa. Aquí hay algunos consejos para distinguir los intercambios de criptografía reales de los falsos. Resumen Los intercambios de …

SushiSwap, que movió rápidamente miles de millones de dólares en valor en el mercado, se convirtió en el “ataque de vampiros” que cambió la comunidad …

Si bien el impacto de algunos ciberataques se reconoce de inmediato en el momento en que afectan a una víctima, los ataques de eclipse operan …

La mejor manera de protegerse de los ataques ATO es ser extremadamente diligente con sus contraseñas. Ofrecemos algunos consejos y mejores prácticas. Resumen Un ataque …

Entre los hacks más comunes que utilizan los delincuentes para socavar los sitios web se encuentran los ataques DoS y DDoS; aprenda cómo funcionan y …

La ingeniería social es un término amplio que describe una serie de técnicas que se basan en factores psicológicos para impactar maliciosamente a los usuarios …

Son simples, omnipresentes y notoriamente difíciles de prevenir. A continuación, le indicamos cómo protegerse contra los ataques de suplantación de identidad. Resumen En medio de …

Una billetera de hardware es la forma más segura de almacenar personalmente sus criptomonedas. Solo asegúrese de seguir las mejores prácticas para poder recuperarlo en …

A través del cifrado asimétrico, tanto los inversores institucionales como los cypherpunks pueden salvaguardar, intercambiar y transferir de forma segura una gama de activos digitales …

Ha escuchado el término encriptación y probablemente sepa que sus criptomonedas están encriptadas. Pero, ¿qué significa exactamente el cifrado? Discutimos los diversos tipos de métodos …

Aunque es inofensivo y común en sí mismo, el polvo criptográfico puede generar preocupaciones sobre la privacidad en ciertos escenarios. Resumen Si usa criptomonedas para …

A dusting attack is an attack in which a trace amount of cryptocurrency, called dust, is sent to a large number of wallet addresses with …

El doble gasto es el proceso de realizar dos pagos con la misma unidad digital de valor. La incapacidad para evitar el doble gasto fue …

Un doble gasto es cuando la misma unidad de una moneda digital se gasta de manera fraudulenta más de una vez. A menudo, esto se …

Los árboles Merkle y las raíces Merkle son una parte clave de la criptografía blockchain que sustenta Bitcoin y otras redes blockchain descentralizadas. Resumen Un …

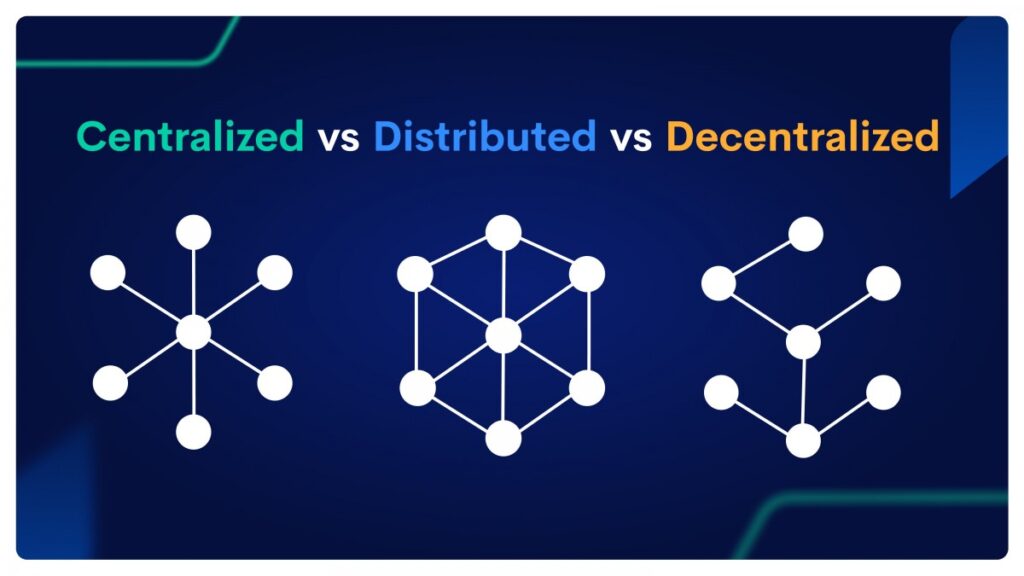

Las discusiones sobre la tecnología blockchain con frecuencia se refieren a las redes como “descentralizadas”, “distribuidas” y “centralizadas”. Pero, ¿qué es una red descentralizada? ¿Es …

El cryptojacking puede invadir literalmente a cualquier persona que esté conectada a Internet, pero al igual que con otros tipos de brechas de seguridad, puede …

Con una billetera de hardware criptográfico, no necesita confiar en un tercero: tiene control total sobre sus fondos. Sin embargo, este control individual sobre sus …

Una billetera de papel contiene un par de claves pública y privada para realizar transacciones criptográficas. Generalmente se crea con un programa generador de claves …

Si compra cualquier cantidad de criptomonedas y desea almacenarlas usted mismo, debe elegir entre guardar su criptomoneda en una billetera “caliente”, una billetera “fría” o …

Si bien una billetera con custodia puede considerarse menos segura que una billetera sin custodia, muchos las prefieren porque no requieren tanta responsabilidad y generalmente …

Una billetera determinista jerárquica (HD) genera un nuevo par de claves a partir de un par de claves maestras para cada transacción criptográfica para mejorar …

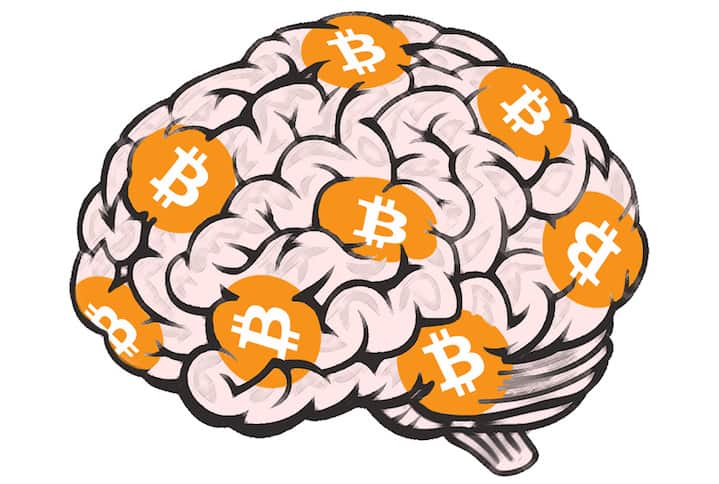

Software, hardware, papel: casi cualquier cosa puede funcionar como una billetera criptográfica. Incluso tu cerebro. Una billetera cerebral es un tipo de almacenamiento en frío …

Al invertir en cripto, uno de los factores más importantes a considerar es la custodia de activos digitales. La custodia es un término amplio que …

Decidir qué tipo de billetera criptográfica funciona para usted puede ser confuso, especialmente si es nuevo en el mundo de las criptomonedas. Aquí hay un …

Cualquier par de claves pública y privada puede funcionar como una billetera criptográfica, incluso cuando se escribe en una hoja de papel de su cuaderno. …

CriptoMundo.com es un medio digital independiente que difunde noticias y contenido sobre criptomonedas y tendencias emergentes de tecnologías financieras. Ofrece noticias, guías, artículos de opinión y gráficos en tiempo real.