Una guía rápida sobre el cripto-ransomware: qué es, cómo funciona, qué sucede cuando su computadora está infectada y qué puede hacer para proteger su computadora.

Crypto-ransomware es un tipo de programa dañino que encripta archivos almacenados en una computadora o dispositivo móvil para extorsionar dinero.

El cifrado ‘codifica’ el contenido de un archivo, de modo que sea ilegible. Para restaurarlo para un uso normal, se necesita una clave de descifrado para “descifrar” el archivo.

El cripto-ransomware esencialmente toma los archivos como rehenes, exigiendo un rescate a cambio de la clave de descifrado necesaria para restaurar los archivos.

Usar tácticas de miedo y conmoción

A diferencia de otras amenazas, el cripto-ransomware no es sutil ni está oculto. En cambio, muestra de manera prominente mensajes espeluznantes para llamar la atención sobre sí mismo, y usa explícitamente la conmoción y el miedo para presionarlo a pagar el rescate.

Algunos de los llamados cripto-ransomware no realizan el cifrado en absoluto y solo usan la amenaza de hacerlo para obtener dinero. En la mayoría de los casos, sin embargo, la amenaza se lleva a cabo.

Encuentro con cripto-ransomware

Hay dos formas comunes de encontrar cripto-ransomware:

- A través de archivos o enlaces enviados a través de correos electrónicos, mensajes instantáneos u otras redes.

- Descargado en su dispositivo por otras amenazas, como descargadores de troyanos o kits de explotación

Entregado como archivos

Los usuarios suelen entrar en contacto con cripto-ransomware a través de archivos o enlaces que se distribuyen en mensajes de correo electrónico:

El mensaje de correo electrónico contiene enlaces a 'documentos' guardados en línea. De hecho, los documentos son programas ejecutables (el propio cripto-ransomware)

Los correos electrónicos tienen archivos adjuntos que descargan cripto-ransomware en el dispositivo. Los formatos de archivos comunes que se utilizan para entregar cripto-ransomware incluyen:- Documento de Microsoft Word (el nombre del archivo termina en .doc o .docx)

- Documento XSL de Microsoft (.xsl o .xslx)

- Documento XML (.xml o .xslx)

- Carpeta comprimida que contiene un archivo JavaScript (archivo .zip que contiene un archivo .js)

- Varias extensiones de archivo (p. Ej., .PDF.js)

Engañando a los destinatarios

Recibir el correo electrónico en sí no desencadena una infección; el archivo adjunto o vinculado aún debe descargarse o abrirse.

Los atacantes a menudo crean los mensajes de correo electrónico utilizando trucos de ingeniería social para atraer a los destinatarios a que abran los enlaces o los archivos adjuntos. Por ejemplo, utilizan el nombre y la marca de empresas legítimas o textos intrigantes o que suenan legales.

Abrir los archivos adjuntos

Si el archivo abierto es JavaScript, intentará descargar e instalar el propio cripto-ransomware desde un sitio web o servidor remoto.

Si el archivo adjunto es un documento de Microsoft Word o Excel, el código dañino está incrustado en el archivo como una macro. Incluso si el usuario abre este archivo, la macro solo se puede ejecutar si se presenta una de las siguientes condiciones:

Las macros ya están habilitadas en Word o Excel

Se engaña al usuario para que habilite macrosLas macros están deshabilitadas de forma predeterminada en Microsoft Office. Si están habilitados cuando se abrió el archivo, el código de macro se ejecutará inmediatamente.

Si las macros no están habilitadas, el archivo mostrará un mensaje de notificación pidiendo al usuario que las habilite. Si el usuario hace clic en ‘Habilitar contenido’, las macros se habilitan y el código incrustado se ejecutará inmediatamente.

Entregado por kits de explotación

El cripto-ransomware también se puede distribuir mediante exploit kits, que son conjuntos de herramientas que los atacantes colocan en sitios web. Actualmente, existen numerosos kits de exploits que distribuyen ransomware en la naturaleza, como Angler, Neutrino y Nuclear.

Estos kits investigan el dispositivo de cada visitante del sitio web en busca de fallas o vulnerabilidades que pueda explotar. Si se encuentra y se explota una vulnerabilidad, el kit de explotación puede descargar y ejecutar de inmediato el cripto-ransomware en el dispositivo.

Cifrar archivos y exigir un rescate

Cuando el cripto-ransomware se descarga y se ejecuta en un dispositivo, busca y cifra los archivos específicos.

Algunos cripto-ransomware, como las variantes más antiguas de TeslaCrypt, solo cifrarán tipos específicos de archivos. Otros son menos exigentes y cifrarán muchos tipos de archivos (por ejemplo, Cryptolocker). También hay una familia conocida, Petya, que cifra el Master Boot Record (MBR), una sección especial del disco duro de una computadora que se ejecuta primero e inicia (arranca) su sistema operativo, permitiendo que se ejecuten todos los demás programas.

Una vez que se completa el cifrado, el cripto-ransomware mostrará un mensaje que contiene la demanda de rescate. La cantidad variará según el ransomware específico, y el pago a menudo es solo en Bitcoins o una criptomoneda digital similar. También se proporcionan instrucciones específicas.

En algunos casos, los atacantes ejercen una presión adicional sobre las víctimas para que paguen el rescate al permitir que solo haya un período de tiempo limitado para satisfacer la demanda. Después del tiempo estipulado, se puede eliminar la clave de descifrado o se puede aumentar la demanda de rescate.

Consecuencias

Si los archivos afectados contienen datos valiosos, cifrarlos significa perder el acceso a esa información. Si los datos son críticos para una empresa, por ejemplo, los datos de un paciente en un hospital o los detalles de la nómina en una empresa financiera, la pérdida de acceso puede afectar a toda la empresa.

Si el sistema operativo del dispositivo utiliza los archivos afectados, cifrarlos puede hacer que el dispositivo deje de funcionar correctamente. Si el dispositivo es fundamental para las operaciones de una empresa, por ejemplo, un servidor, un equipo médico de un hospital o un sistema de control industrial, el impacto comercial puede ser significativo.

En los últimos años, ha habido varios casos de ransomware que se han propagado a través de las redes de toda la empresa, interrumpiendo o incluso deteniendo el negocio normal hasta que se puedan limpiar las máquinas infectadas y recuperar los datos.

Criptomonedas

El ransomware ha surgido a lo grande recientemente, pero los especialistas en seguridad de la información han estado advirtiendo sobre este problema durante años. La criptomoneda no es el único factor en la creciente popularidad del ransomware, pero se está convirtiendo en un actor importante en la propagación de este tipo de malware. Este es un problema que la industria tendrá que afrontar más temprano que tarde.

Adopción masiva; espera, no así no

La narrativa

Los ataques de ransomware han ido en aumento durante un tiempo, pero algunos incidentes recientes de muy alto perfil están llevando este tipo de ciberataque a la vanguardia de la conciencia general. Bitcoin es una de las tecnologías clave que está ayudando a ayudar al aumento actual. Entonces, naturalmente, varias personas han pedido que se prohíba la criptomoneda (o todas las criptomonedas) para mitigar estos ataques.

Prohibir las criptomonedas no funcionará. Pero hay pasos que la industria puede tomar para intentar limitar la propagación de los ataques de ransomware.

Por que importa

El lunes, el asesor de seguridad nacional Jake Sullivan dijo que cualquier respuesta federal o internacional al ransomware incluiría una mirada a “cómo lidiar con el desafío de la criptomoneda que se encuentra en el centro de cómo se llevan a cabo estas transacciones de rescate”. Esta forma de ciberataque está atrayendo un escrutinio cada vez mayor por parte de los gobiernos de todo el mundo. No se puede negar el papel de Crypto en la habilitación del ransomware, y si la industria no participa en la búsqueda de una forma de mitigar este problema, los reguladores probablemente le impongan una solución.

Lo mejor para la industria de la criptografía es ser proactivo aquí. Las transacciones de blockchain se pueden rastrear fácilmente, lo que significa que las herramientas ya están ahí para ayudar a mitigar este tipo de ataque. Las bolsas también están comenzando a cumplir con regímenes regulatorios más enfocados en identificar a los usuarios y limitar el lavado de dinero, lo que también puede ayudar a lidiar con este problema.

En los últimos dos meses, hemos visto una serie de importantes ataques de ransomware que paralizaron la infraestructura clave, como el transporte de combustible, los servicios nacionales de salud y la logística de la carne. No es un problema nuevo: el ransomware ha sido una nube oscura en el horizonte durante un tiempo. Pero recientemente los ataques se han vuelto más atrevidos y más rentables.

Retrocedamos un minuto y definamos nuestros términos. Los ataques de ransomware ocurren cuando una pieza de software esencialmente secuestra una computadora o red, evitando que alguien la use hasta que se proporcione una clave de descifrado. Los atacantes pueden instalar su malware aprovechando una vulnerabilidad o engañando a los usuarios víctimas para que descarguen un programa malicioso a través de un correo electrónico de phishing.

Si ha oído hablar de JBS o Colonial Pipeline recientemente, probablemente se deba a que fueron atacados por ataques de ransomware. Otras víctimas destacadas en los últimos años incluyen la firma de seguros CNA Financial, la ciudad de Atlanta, partes del servicio de salud irlandés, partes del servicio de salud del Reino Unido, hospitales australianos, Cox Media Group, etc. Cualquiera puede verse afectado y, a menudo, se necesitan muchos recursos (tiempo y dinero) para recuperarse.

Los atacantes proporcionarán una clave de descifrado si las víctimas les pagan por una (de ahí la parte de “rescate” del ransomware). Y aunque estos ataques son anteriores a las criptomonedas, bitcoin es uno de los principales facilitadores de esta forma de ciberataque.

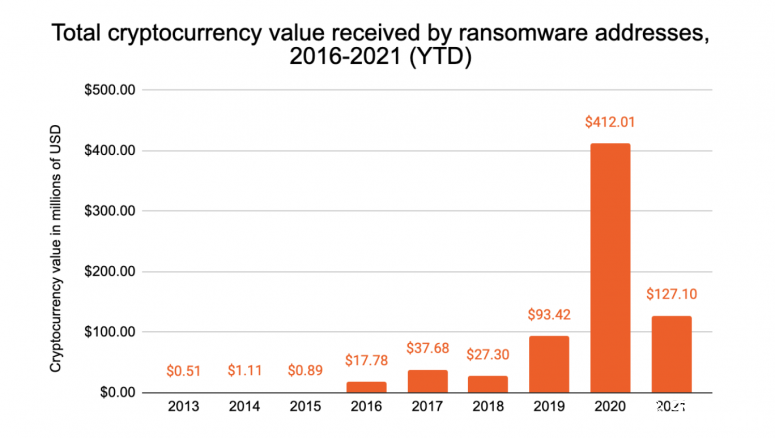

Chainalysis, una firma de análisis de cifrado, encontró un aumento masivo en la cantidad de fondos que los atacantes de ransomware recibieron el año pasado: cerca de 500 millones de dólares. Las tendencias en 2021 hasta ahora parecen estar algo rezagadas, con víctimas que enviaron solo $ 127 millones en los últimos seis meses, pero la directora senior de comunicaciones de Chainalysis, Madeleine Kennedy, señaló que esto es solo un piso. Es posible que más empresas hayan pagado rescates criptográficos de las que informaron haberlo hecho.

Si bien las empresas se resisten a compartir detalles sobre el pago de los perpetradores de ransomware, sabemos que algunas empresas han pagado millones o decenas de millones de dólares. CNA Financial, una importante empresa de seguros, pagó unos 40 millones de dólares (un portavoz se negó a confirmar si pagó en criptomonedas). Colonial Pipeline aparentemente pagó $ 4 millones en bitcoins.

Este siempre iba a ser un problema que los gobiernos del mundo tendrían que abordar si la industria no lo hacía, y ahora hemos llegado a ese punto. El presidente de los Estados Unidos ha ordenado a su personal que evalúe cómo reacciona el gobierno federal a los ataques de ransomware, incluso impulsando los esfuerzos de análisis criptográfico. El Departamento de Justicia quiere tratar las investigaciones de ataques de ransomware de manera similar a las investigaciones de terrorismo. Los principales legisladores están evaluando estos ataques.

Y nuevamente, no es solo un problema de Estados Unidos. Agencias gubernamentales de todo el mundo, incluidos Europol y el Centro Nacional de Seguridad Cibernética del Reino Unido, se unieron al Departamento de Seguridad Nacional de los EE. UU. Y a una serie de empresas privadas para respaldar un Grupo de Trabajo sobre Ransomware internacional, que publicó un informe que describe los posibles métodos para mitigar estos ataques a principios de este año.

¿Prohibir Bitcoin?

No se puede subestimar el papel de Crypto en el apoyo al ransomware. Una herramienta descentralizada y sin estado para la transferencia de valor puede ayudar a los manifestantes a luchar contra la vigilancia financiera y la censura en dictaduras o almacenar valor en medio de una inflación descontrolada, pero es igualmente útil para los delincuentes y los actores malintencionados. Me acerqué a los miembros del grupo de trabajo para preguntarles si bitcoin era un factor importante en el crecimiento del ransomware.

“Sin lugar a dudas“, dijo Philip Reiner, director ejecutivo del Instituto de Seguridad y Tecnología y copresidente del Grupo de trabajo contra ransomware.

Pamela Clegg, vicepresidenta de investigaciones financieras de la firma de análisis de blockchain CipherTrace, calificó a las criptomonedas como “un camino de menor resistencia”, pero dijo que se podrían usar otros métodos de pago en lugar de las criptomonedas.

El hecho de que cualquier persona en todo el mundo pueda configurar una billetera bitcoin y realizar transacciones a través de intercambios o incluso directamente con otra persona significa que los delincuentes no tienen que preocuparse por esconderse de los procesos de conocimiento de su cliente (KYC) de un banco. También puede ser más fácil para una empresa víctima enviar unos pocos millones de dólares en bitcoins que intentar enviar una transferencia bancaria o un pago internacional utilizando monedas fiduciarias.

Así que establezcamos aquí que este es un problema de la industria de la criptografía.