“Hackear” una cadena de bloques es casi imposible, pero ¿qué hace que los libros de contabilidad descentralizados sean tan intrínsecamente “imposibles de piratear”?

Tabla de contenido

- ¿Qué hace que una cadena de bloques resista los ataques?

- Protocolos descentralizados y de código abierto

- Algoritmo de hash

- 51% de los ataques son improbables

- ¿Qué pasa con la computación cuántica?

- Hacks basados en PoS

- Economía de un 51%

- ¿Cómo se piratean las cadenas de bloques (raras veces)? Respuesta: Tasa de hash

- El futuro de los hacks de blockchain

Un error común que cometen los nuevos inversores en criptomonedas es confundir la piratería de una cadena de bloques con la de un intercambio digital. Mientras que, lamentablemente, los intercambios digitales centralizados son pirateados más de lo que deberían, los ataques descentralizados de blockchain son muy raros, ya que son difíciles de lograr y ofrecen pocos incentivos para llevarlos a cabo.

En esta publicación, analizamos qué hace que las cadenas de bloques, tal como se aplican en el sector de las criptomonedas, sean impermeables a las brechas de seguridad.

¿Qué hace que una cadena de bloques resista los ataques?

Protocolos descentralizados y de código abierto

Las cadenas de bloques detrás de la mayoría de las criptomonedas son peer-to-peer (P2P), de código abierto y públicas, lo que permite a todos los que tienen el equipo y el conocimiento adecuados echar un vistazo debajo del capó. Esto es importante para fomentar la transparencia y atraer compradores.

Una cadena de bloques comprende diferentes mecanismos tecnológicos que trabajan juntos hacia un objetivo común. Por ejemplo, existen mecanismos de consenso como la prueba de trabajo (PoW) y la prueba de participación (PoS) que protegen la red al mitigar los ataques cibernéticos de los piratas informáticos.

La naturaleza descentralizada de una cadena de bloques significa que su red se distribuye en varias computadoras conocidas como nodos. Esto elimina un solo punto de falla. En otras palabras, no hay forma de “cortarle la cabeza a la serpiente”, porque no tiene cabeza.

La arquitectura de una cadena de bloques determina cómo los nodos cooperan para verificar una transacción antes de comprometerse con el protocolo. En el caso de Bitcoin y otros sistemas PoW como Bitcoin Cash, un mínimo del 51% de los nodos debe aceptar la transacción antes del compromiso.

Algoritmo hash

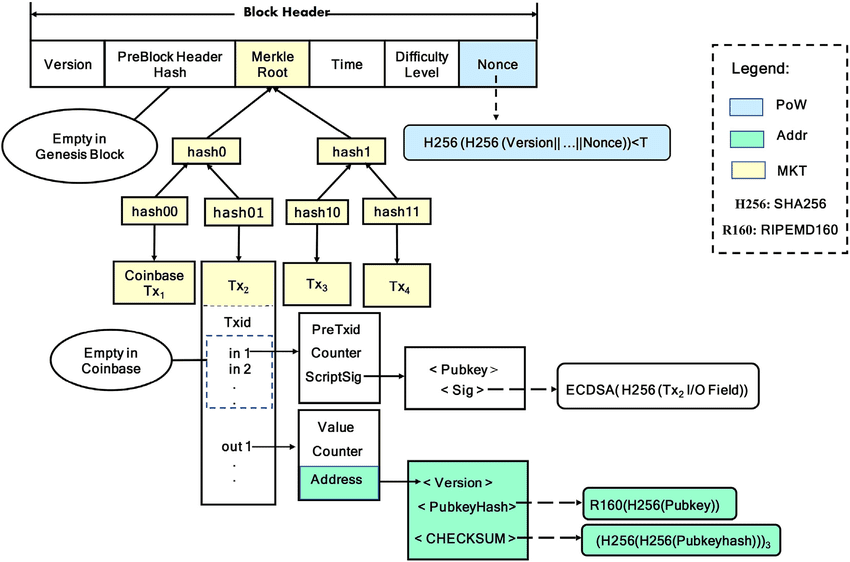

Cada transacción se denomina bloque y la interconexión de varias transacciones se convierte en una cadena de bloques. Cabe destacar que un bloque tiene elementos criptográficos que lo hacen único. El algoritmo hash de una red determina los detalles. Por ejemplo, la cadena de bloques de Bitcoin utiliza la función de hash SHA-256 doble, que toma los datos de las transacciones y los comprime / hash en un hash de 256 bits.

Al dificultar la reversión del valor hash, una transacción se vuelve inflexible. Cada bloque de una cadena contiene un conjunto específico de datos del bloque anterior. Por lo tanto, incluso si un actor malintencionado aplica ingeniería inversa al hash, el bloque resultante no estaría sincronizado con el resto de los bloques, ya que tendrá una salida de hash diferente, lo que provocará que el sistema lo rechace.

51% Los ataques son improbables

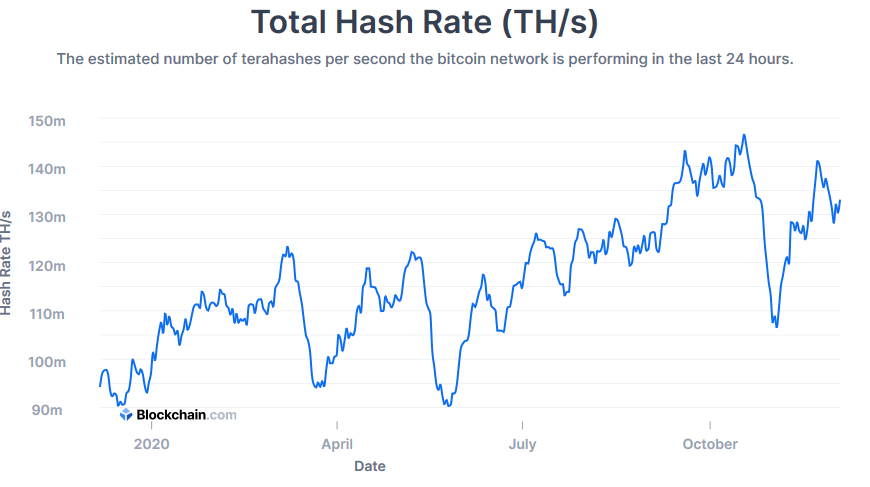

Cuanto más tiempo exista una cadena de bloques y más usuarios nuevos atraiga, es menos probable que sufra un ataque del 51% debido a su creciente poder de hash.

Tenga en cuenta que para que un pirata informático pueda aplicar ingeniería inversa al hash de una transacción, debe controlar al menos el 51% de la potencia de una cadena de bloques.

Esto se vuelve prohibitivamente caro en un momento determinado. Por lo tanto, considerando el tamaño de las cadenas de bloques establecidas como Ethereum y Bitcoin, tal escenario es casi imposible.

¿Qué pasa con la computación cuántica?

Otra razón por la que es aún más difícil hackear una cadena de bloques es que, en caso de que el bloque que se está modificando esté en el medio de la cadena, el atacante tendría que volver a aplicar el hash a los bloques anteriores para alinear su sello histórico con el nuevo bloque.

Para Bitcoin, esto solo es posible con la próxima generación de computación cuántica, que actualmente no existe. E incluso cuando lo haga, ¿quién puede decir que no habrá un mecanismo de defensa cuántica basado en blockchain para mitigar los ataques cuánticos?

Hacks basados en PoS

En los sistemas basados en PoS, lo que está en juego determina la fuerza de la red. Para elaborar, esto significa aquellos usuarios que han delegado o bloqueado activamente sus activos nativos de blockchain para participar en el procesamiento de transacciones y encontrar nuevos bloques. En tales sistemas, se produce un ataque cuando un pirata informático controla la mayoría de la participación.

Esto es posible cuando el hacker acumula más del 51% de todas las monedas en circulación. Para redes de renombre como la plataforma Ethereum 2.0 en evolución, esto es casi imposible. ¡Imagínese tratando de encontrar los fondos para comprar el 51% de la capitalización de mercado actual de $ 68 mil millones de ETH!

Economía de un 51%

No puede orquestar un ataque sigiloso del 51% sin crear demasiada escasez, ya que su compra de monedas hará que las disponibles se disparen en valor a niveles increíblemente altos. Por el contrario, cuando los participantes de la cadena de bloques descubran que posee la mayoría de las monedas, es probable que vendan sus tenencias, colapsando así el mercado con un exceso de oferta. ¡Así que terminarás comprando caro y vendiendo barato!

¿Cómo se piratean las cadenas de bloques (raras veces)? Respuesta: Tasa de hash

Buena pregunta. Se reduce a la fuerza de una red. Las víctimas de ataques notables del 51% incluyen Ethereum Classic, Bitcoin Gold, Electroneum y, más recientemente, Grin. La red Ethereum Classic utiliza el algoritmo de consenso PoW. Aunque Bitcoin usa el mismo algoritmo, ETC tiene un número mucho menor de nodos y mineros que aseguran el sistema. Por lo tanto, tiene menos poder de procesamiento, lo que facilita que un atacante tome el control.

ETC tiene una tasa de hash de 1,6 tera hash por segundo, mientras que Bitcoin se sitúa en 117,9 exa hashes por segundo.

El futuro de los hacks de blockchain

Hasta ahora, nadie ha pirateado una cadena de bloques por sí solo. En cambio, suele ser un grupo de actores maliciosos o el equipo de desarrollo central el que colabora para violar la seguridad de una cadena de bloques. Sin embargo, a medida que las plataformas blockchain se fortalecen a través de un aumento de nodos o stakers, la posibilidad de piratear una red descentralizada se está acercando cada vez más a cero.

Además, los sistemas blockchain más nuevos utilizan técnicas académicamente probadas que necesitarían computadoras cuánticas altamente especializadas para piratear.

Para resumirlo todo, si alguna vez escuchas a alguien decir que una “cadena de bloques fue pirateada”. ahora tiene las herramientas para corregirlos (cortésmente) y enviarlos en su camino.